- Kriptografi Nedir ? -

Kriptografi , iletilen bilginin istenmeyen şahıslar tarafından anlaşılmayacak bir biçime dönüştürülmesinde kullanılan tekniklerin bütünüdür .

Bazı temel amaçlarla bilgi güvenliğini sağlamaya çalışan matematiksel yöntemleri içermektedir .

Bu temel amaçlar ;

Gizlilik

Bütünlük

Kimlik Denetimi

İnkar Edememe

Gizlilik

Bilgi istenmeyen kişiler tarafından anlaşılamamalıdır.

Bütünlük

Bütünlük bir bağlantının tamamı ya da tek bir veri parçası için, mesajın gönderildiği gibi olduğu , üzerinde hiçbir değişiklik, ekleme, yeniden düzenleme

yapılmadığı garantisidir .

Kimlik Denetimi

İletimi gerçekleştirilen bir mesajın göndericisinin gerçekten gönderen kişi olduğu garantisidir .

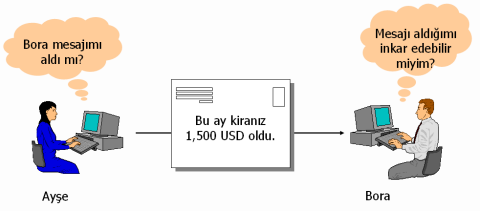

İnkar Edememe

Alıcının veya göndericinin iletilen mesajı inkar edememesidir (Böylece bir mesaj gönderildiğinde alıcı göndericinin mesajı gönderdiğini, benzeri biçimde gönderici de, alıcının mesajı aldığını ispatlayabilir) .

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

- Elektronik Tehditler -

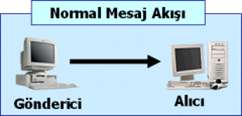

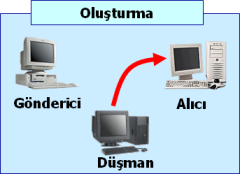

Haberleşen iki taraf, bilgisayar ağları, kablolu veya kablosuz iletişim kanalları kullanarak bir bilgiyi, mesajı bir taraftan diğerine iletirler.

Elektronik ortamda haberleşen taraflar çeşitli tehditlerle karşı karşıya kalırlar . Kriptografi de , doğası gereği burada devreye girecektir .

- Gizlilik İhlali -

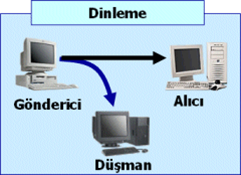

Haberleşme kanalını dinleyen saldırgan gönderici ile alıcı arasındaki mesaj trafiğini dinleyebilir ve elde ettiği mesajları okuyarak bu haberleşmenin gizliliğini bozar.Bu tehdit dinleme tehdidi olarak bilinir.

- Bütünlük İhlali -

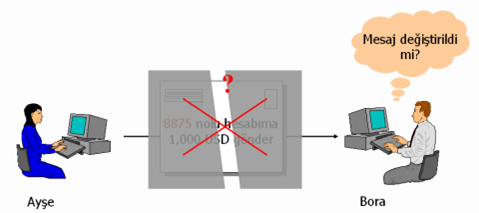

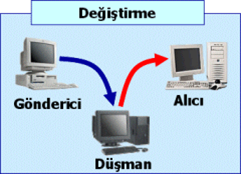

Haberleşmeye müdahale edip göndericinin mesajlarını değiştiren saldırgan, alıcıya giden mesajı istediği şekle sokabilir. Bu tehdit mesajın bütünlüğünü bozan değiştirme tehdididir.

- Kimlik Doğrulama İhlali -

Saldırgan, alıcıya göndericinin kimliğini taklit ederek bir mesaj gönderebilir. Bu durumda eğer alıcı güvenilir bir kimlik doğrulaması yapmıyorsa yanlış

mesajlarla kandırılabilir. Bu tehdit oluşturma tehdididir.

- İnkar Edememe İhlali -

Mesajı gönderen veya alan tarafın bu işi yaptığını inkar etmesi söz konusu olabilir. Bu kötü niyetli girişimi boşa çıkaracak mekanizmalara ihtiyaç vardır.

- Güvenlik İçin : Kriptografi -

Bu zamana kadar gördüğümüz temel amaçlar ve ihlaller için kriptografinin işleyişini ve nasıl kullanıldığını göreceğiz .

Öncelikle temel amaçların güvenliğini sağlamak için ne tür tedbirler alabiliriz bunlara bakalım .

Gizlilik hedefi: Simetrik şifreleme (büyük dosyalar) ve Asimetrik Şifreleme (küçük mesajlar)

Bütünlük hedefi: Mesaj Kimlik doğrulama (MAC) algoritmaları, Özet fonksiyonları

İnkar edememe hedefi: Dijital imza ve X.509 sertifikaları (dolayısıyla Asimetrik şifreleme, özet fonksiyonları ve Açık anahtarlı Altyapısı)

Kimlik Denetimi hedefi: Mesaj Kimlik doğrulama (MAC) algoritmaları, Özet fonksiyonları ve dijital imza

- Şifreleme Nedir ? -

Şifreleme, bir bilginin özel bir yöntemle değiştirilerek farklı bir şekle dönüştürülmesi olarak tanımlanabilir.Şifreleme işlemi sonucunda ortaya çıkan yeni biçimdeki bilgi, şifre çözme işlemine tabi tutularak ilk haline dönüştürülebilir.

Şifreleme yönteminde aranan bir takım özellikler vardır.Şifreleme yapanlar için bu özelliklere dikkat etmek çok önemli bir durumdadır .

- Şifreleme Özellikleri -

Şifreleme ve şifre çözme işleminin zorluğu ihtiyaç duyulan güvenlikle doğru orantılı olmalıdır. Çok önemli olmayan bir bilginin şifrelenmesi için bilginin kendisinden daha fazla işgücü ve zaman harcanması verimli olmayacaktır.

Anahtar seçimi ve şifreleme algoritması özel koşullara bağlı olmamalıdır. Şifreleme yöntemi her türlü bilgi için aynı şekilde çalışmalıdır.

Şifrelemede yapılan hatalar sonraki adımlara yansımamalı ve mesajın tamamını bozmamalıdır. Saldırılara karşı bu özellik koruyucu olacaktır. Ayrıca haberleşme hattında meydana gelen bir hata bütün mesajın bozulmasına neden olmayacağı için bu özellik tercih edilmektedir.

Kullanılan algoritmanın karıştırma özelliği olmalıdır. Mesajın şifrelenmiş hali ile açık hali arasında ilişki kurulması çok zor olmalıdır.

Kullanılan algoritmanın dağıtma özelliği olmalıdır. Mesajın açık hali şifreli hale gelirken içerdiği kelime ve harf grupları şifreli mesajın içinde olabildiğince dağıtılmalıdır.

- Basit Şifreleme Teknikleri -

Mono Alfabetik Şifreleme

- Sezar Şifresi

- Tablo Yöntemi

Poli Alfabetik Şifreleme

- Vigenere tablosu

Tek Kullanımlık Karakter Dizisi

- Sezar Şifresi -

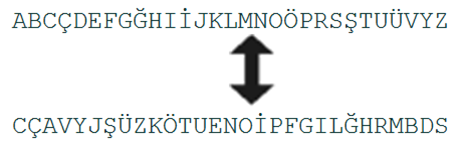

Sezar yöntemi "mono alfabetik" şifrelemenin tipik bir örneğidir.

Sezar döneminde kullanılan bu yöntemde harflerin yeri değiştirilir. Şifrelenecek metindeki harfler alfabede 3 harf kaydırılarak değiştirilir.

Sezar Şifresi : ci= E(pi) = pi+3 mod 29

Açık Mesaj : Gizli Bilgi

Şifreli Mesaj : Ilcol Dloıl

- Tablo Yöntemi -

Sezar yönteminin biraz daha gelişmişi olan tablo yönteminde ise alfabedeki her harf başka bir harfle yer değiştirir ama bu bir kurala bağlı olmadan karışık bir şekilde yapılır.

- MonoAlfabetik Şifrelemenin Zayıflığı -

Mono alfabetik şifreleme yöntemleri bilgisayar yardımıyla çok kısa sürede kırılabilir. Bu yöntemler kullanılan dildeki harflerin yerini değiştirir ama harflerin kullanım sıklığını (frekansını) değiştirmez.

Örneğin Türkçe’de en çok kullanılan harf olan "a" harfi tablo yöntemi kullanılarak "c" harfi ile yer değiştirilirse elde edilecek şifreli metinde en çok tekrar eden harfin "c" olduğu görülür ve bunun "a" harfi olabileceği tahmin edilerek şifre çözülmeye başlanabilir.

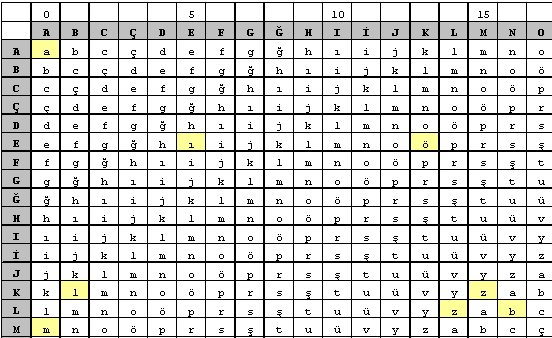

- Vigenere Tablosu -

Bu tip şifrelemede, mono alfabetik yöntemlerden farklı olarak bir harf değiştirilince her seferinde aynı harfe dönüşmez. Bu yöntemlere güzel bir örnek Vigenere tablosudur.Poli alfabetik şifreleme yöntemleri de bilgisayar yardımıyla ve frekans sayımı ile çok kolay ve çabuk çözülebilmektedir.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Bu yöntemde oluşturulan tablo ve bir anahtar kelime kullanılarak şifreleme yapılır.

Şifreleme

Açık Mesaj (sütun) : BULUŞ MAYER İANKA RA

Anahtar Kelime (satır) : KALEM KALEM KALEM KALEM

Şifreli Mesaj : LUZAĞ ZAJIF UABÖM DA

Şifre Çözme

Şifreli Mesaj (tablo) : LUZAĞ ZAJIF UABÖM DA

Anahtar Kelime (satır) : KALEM KALEM KALEM KALEM...

Açık Mesaj (sütun) : BULUŞ MAYER İANKA RA

- Tek Kullanımlık Karakter Dizisi -

Bu basit şifreleme yönteminde rastgele üretilen bir karakter (harf veya rakam) dizisi kullanılarak şifreleme yapılır.

Açık mesaj içinde yer alan her karakter, üretilen dizide karşısına denk gelen karakterle işleme sokularak (Örneğin modüler toplama işlemi) şifreli mesaj elde edilir. Mesajı çözmek için rastgele dizinin bilinmesi gereklidir. Bu yönteme Vernam şifreleme yöntemi denir.

Açık Mesaj : BULUSMAYERIANKARA

Rastgele Dizi : DEFRYPLCNMLJKHFGH

Şifreli Mesaj : RLDYDOY....

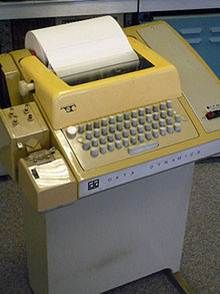

Bu yöntemin güvenliği rastgele üretilen diziye bağlıdır. Bu dizi gerçekten rastgele üretilmelidir, eğer bir kurala bağlı olarak üretilirse ve bu kural saldırgan tarafından bilinirse sistem kırılabilir. Bu tehdit dışında sistem mükemmel bir şifreleme sistemidir ve ilk olarak 1917’de bulunup "teletype" makinelerinde kullanılmıştır.

One-time pad algoritması ile şifreleme yapan örnek bir teletype cihazı :

- Güvenli Şifreleme Teknikleri -

- Simetrik Kriptografi

- Asimetrik Kriptografi

- Simetrik Kriptografi -

Simetrik şifrelemede, şifreleme ve şifre açma işlemi aynı anahtar ile yapılır. Simetrik kriptografide bu anahtar gizli tutulmalıdır.

Bu nedenle, bu tip sistemlere gizli anahtarlı kriptografi sistemi adı da verilmektedir.

Bu sistemde haberleşen taraflar:

-Aynı şifreleme algoritmasını kullanırlar.

-Birbirine uyumlu gerçeklemeler kullanırlar.

-Aynı anahtarı kullanırlar .

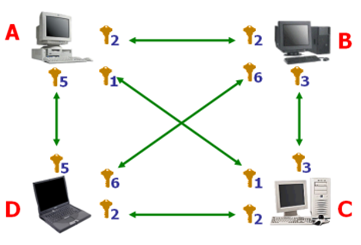

- Anahtar Yöntemleri (Simetrik) -

Birden-Çoğa (One-to-Many) Anahtar Yönetimi

Bu yöntemde haberleşen tüm taraflar aynı gizli anahtarı kullanırlar. Bu nedenle herkes birbirinin şifreli mesajlarını açabilir ve okuyabilir.

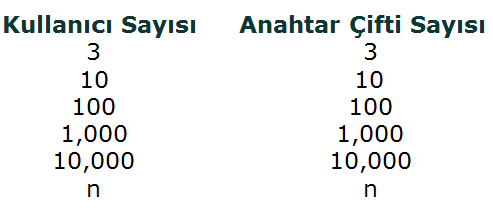

Çoktan-Çoğa (Many-to-Many) Anahtar Yönetimi

- Simetrik Kriptografi Yöntemleri -

Blok Şifreleme Algoritmaları

Bu tip algoritmalar şifrelenecek veriyi sabit uzunlukta bloklar olarak şifreleme fonksiyonuna alırlar ve aynı uzunlukta şifrelenmiş veri blokları üretirler. Bu algoritmalara örnek olarak AES, DES, IDEA, Skipjack, RC5 vb. verilebilir. Bu algoritmalar aşağıdaki özellikleri gerçeklemeye çalışırlar:

Karıştırma : Anahtar ve şifrelenmiş mesaj arasındaki ilişki olabildiğince karışık olmalıdır.

Dağıtma : Tek bir açık mesaj karakterinin etkisi olabildiğince fazla şifrelenmiş karaktere yansıtılmalıdır.

Transpoze İşlemi : Şifrelemeye başlamadan önce açık mesajın içeriği değişik bir sıraya konur.

Yer Değiştirme İşlemi : Tekrar eden kalıplar başka kalıplarla değiştirilir.

Bit Katarı (dizi) Şifreleme Algoritmaları

Bu tip algoritmalar veriyi akan bir bit dizisi olarak alırlar. Vernam tipindeki bu algoritmalarda rastgele bit dizisi üretiminin kendini tekrarlamayan bir yapıda olması gereklidir. Örnek algoritmalar RC2, RC4 vb.

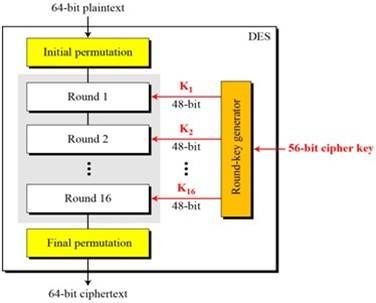

- DES-Data Encryption Standart -

DES algoritması bir Block Cipher algoritmasıdır. Yani şifrelenecek metin bloklar halinde şifreleme işleminden geçirilir.

Ayrıca DES algoritması simetrik şifreleme prensibine dayanmaktadır. Yani DES, veri bloklarını şifrelemek ve deşifrelemek için aynı anahtarları kullanmaktadır. DES 64 Bitlik düz metin blokları üzerinde işlem yapmaktadır. 64 bitlik veri blokları, 56 bitlik bir anahtarın kontrolünde şifrelenerek yine 64 bitlik şifrelenmiş metin bloklarına dönüştürülür. Deşifrelenirken de 64 bitlik şifrelenmiş veri blokları, 56 bitlik bir anahtarın kontrolünde deşifrelenerek yine 64 bitlik deşifrelenmiş metinlere(düz metne) dönüştürülür.

Alttaki resimde DES algoritmasının genel yapısı verilmiştir :

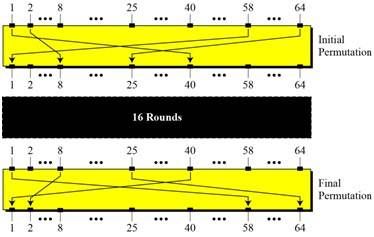

IP(Initial Permutasyon) şifreleme işleminde girilen plaintext’e uygulanacak ilk permutasyondur.Burada bitler Initial Permutasyon tablosuna göre değiştirlip bir sonraki Round’a giriş olarak verilir.Aşağıda Initial ve Final Permutasyon tablosu verilmiştir.

Initial ve Final Permutasyon tablosundaki değerler aşağıda verilen şemada gösterilen şekilde kullanılır.

64-bitlik plainyext Inıtial permutasyondan geçtikten sonra girişler round fonksiyonuna verilir.DES 16 kez round kullanır.Her round fiestel cipher’dır,yani her adımda veri iki eşit uzunluktaki blok halinde şifrelenir.

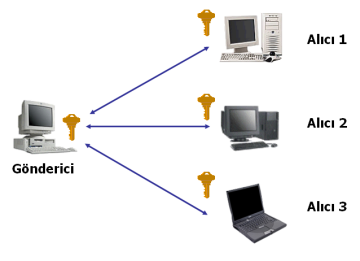

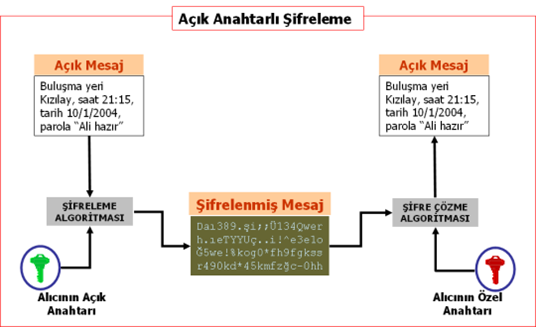

- Asimetrik Kriptografi -

Asimetrik kriptografide, şifreleme ve şifre çözme işlemi farklı anahtarlar ile yapılır. Bu anahtar çiftini oluşturan anahtarlara açık ve özel anahtar adı verilir. Bu kriptografi yönteminde özel anahtar gizli tutulmalıdır fakat açık anahtar gerekli kişilere verilebilir ve başka kişilerle paylaşılabilir. Bu özelliğinden dolayı asimetrik kriptografi, açık anahtarlı şifreleme adıyla da anılır.

Bu sistemi kullanarak haberleşen taraflar:

-Aynı şifreleme algoritmasını kullanırlar.

-Birbiriyle uyumlu gerçeklemeler kullanırlar.

-Gerekli anahtarlara erişebilirler.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

Asimetrik kriptografi için anahtar yönetimi simetrik kriptografiye göre daha kolaydır çünkü bir kullanıcıyla şifreli haberleşmek isteyen kişi karşı tarafın açık anahtarına ihtiyaç duyar. Bu açık anahtar kamuya açık olarak yayınlandığı için sisteme giren bir kişi için sadece bir anahtar çifti üretmek yeterli olmaktadır.

Başlıca asimetrik kriptografi algoritmaları ;

-RSA

-Eliptik Eğri Sistemleri

-El Gamal

-Diffie-Hellman

Asimetrik kriptografi algoritmaları, simetrik algoritmalardan farklı olarak çözülmesi zor olan matematiksel problemlere dayanmasıdır.

- RSA Algoritması -

En yaygın olarak kullanılan asimetrik algoritmadır. R. Rivest, A. Shamir, L. Adleman tarafından 1977 yılında bulunmuş ve 1978 yılında yayınlanmıştır.

Adını mucitlerinin isimlerinin ilk harflerinden almıştır.

-Açık anahtar kriptografik sistemi ve sayısal imzalama yöntemi olarak kullanılır.

-Çarpanlarına ayırma problemi üzerine inşa edilmiştir.

-Bileşik tam sayı olan n’i oluşturan, asal sayılar p ve q bulunur, öyleki n=pq ’dir.

-Yeterince büyük bir n için kırılması çok zordur.

-Ayrıca kök bulma problemine de dayanır.

-Çok güvenlidir fakat fazla hızlı değildir.

Anahtar oluşturma algoritması şu şekildedir:

• P ve Q gibi çok büyük iki asal sayı seçilir.

• Bu iki asal sayının çarpımı N = PxQ ve bu bir eksiklerinin ?(N)=(P-1)x(Q-1) hesaplanır

• 1’den büyük , (N)’den küçük , (N) ile aralarında asal bir E tamsayısı seçilir.

• Seçilen E tamsayısının mod(N)’de tersi alınır, sonuç D gibi bir tamsayıdır.

• E ve N tamsayıları genel anahtarı, D ve N tamsayıları ise özel anahtarı oluşturur.

Genel ve özel anahtarları oluşturduktan sonra gönderilmek istenen bilgi genel anahtar ile şifrelenir. Şifreleme işlemi şu şekilde yapılmaktadır:

Şifrelenecek bilginin sayısal karşılığının E’ ninci kuvveti alınır ve bunun mod N deki karşılığı şifrelenmiş metni oluşturmaktadır. Genel anahtar ile şifrelenmiş bir metin ancak özel anahtar ile açılabilir. Bu yüzden şifrelenmiş metin, yine aynı yolla, şifrelenmiş metnin sayısal karşılığının D’ninci kuvveti alınır ve bunun mod N deki karşılığı orjinal metni oluşturur.

Algoritmanın Kullanımı

Basit bir örnek ile algoritmayı nasıl kullanacağımıza bakalım . Öncelikle genel ve özel anahtarlarımızı oluşturalım.

• P=7 ve Q=17 gibi iki asal sayı seçelim.

• Bu iki asal sayının çarpımı N=PxQ; N=119 ve bu iki asal sayının bir eksiklerinin çarpımı ?(N) = (P - 1)x(Q-1); ?(N) =96 olarak hesaplanır.

• 1’den büyük 96’dan küçük 96 ile aralarında asal bir E=5 tamsayısı seçelim.

• Seçilen E=5 tamsayısının mod 96’da tersi alınır, sonuç D=77 gibi bir tamsayıdır.

• 5 ve 119 tamsayıları genel anahtarı, 77 ve 119 tamsayıları ise özel anahtarı oluşturur.

Bu algoritmada iki asal sayının çarpımını kullanarak anahtar oluşturulmasının sebebi, iki asal sayının çarpımını asal çarpanlarına ayırmak asal olmayan sayıları ayırmaktan daha zorlu olmasıdır. Şimdi oluşturduğumuz {5, 119} ve {77, 119} anahtarlarımızı kullanarak şifreleme yapalım. Örnek olarak, 19 sayısını genel anahtarımızla{5, 119} şifreleyelim. 19 sayısının 5’inci kuvvetinin mod 119 daki karşılığı olan 66, 19 sayısının RSA şifrelenmiş halidir. Özel anahtarımızı {77, 119} kullanarak 66’nın 77’nci kuvvetinin mod 119 daki karşılığı tahmin de edebileceğiniz gibi 19 dur.

İki tamsayının aralarında asal olup olmadığının testi için matematikten de bildiğimiz Öklit algoritması kullanılır. Çok büyük asal sayı oluşturmak oldukça zor bir iştir. RSA ile günümüzde 1024 bitlik bir anahtar (yaklaşık 300 basamaklı bir sayı) basit uygulamalar için yeterli bir şifreleme tekniği olarak kullanılabilir.

| Resim yeniden boyutlandırıldı, orjinalini görmek için tıklayın. |

- RSA’nın Avantajları -

Simetrik şifreleme, şifrelenmiş veriyi alan tarafın veriyi deşifre edebilmesi için, gizli anahtar paylaşımını gerekli kılar. Ancak RSA asimetrik bir şifreleme tekniği olduğu için gizli anahtarın paylaşılmasına gerek yoktur. Kullanıcıların gizli anahtarlarının saklanması gerekmez. Bu da sistemi büyük bir depolama yükünden kurtarır.

Büyük sayılarla işlem yapmak zor olduğu için güvenilirliği son derece yüksek olan bir şifreleme tekniğidir.

- RSA’nın Dezavantajları -

RSA algoritmasının en büyük dezavantajı; asimetrik bir şifreleme algoritması olması ve büyük sayılarla işlem yapması nedeniyle yavaş olmasıdır.

Özellikle kablosuz ağ sistemlerinde bu algoritmanın kullanılması bazı sorunlara yol açabilir. Çünkü band genişliğini fazlaca tüketir ve sistemi yavaşlatarak performans düşüşüne neden olur.

- Sonuç -

Hayatın her alanında bilgisayarların yaygın kullanımı ve özellikle bilgisayar ağlarının gelişmesi, dünyanın dört bir yanındaki bilgiye erişmeyi kolaylaştırırken, güvenlik sorunlarını beraberinde getirmektedir. Bilginin korunması ve güvenli bir şekilde taşınması çok önemli bir sorun haline gelmiştir.

Sonuç olarak günümüz teknolojisi kullanılarak daha güçlü şifreleme algoritmaları geliştirilebilir. Bunun yanında farklı matematiksel işlemleri ele alarak şifreleme algoritmasını güçlendirebiliriz. Buna örnek olarak standartlaşması beklenen eliptik eğri ayrık logaritma problemi üzerine kurulmuş

ECC (Eliptik Eğri Şifreleme Algoritması) verebiliriz. Önemli olan güçlü, kırılması zor, şifreleme ve deşifreleme işlemlerini hızlı yapabilecek ve her ortamda kullanılabilecek algoritmaya ulaşmaktır. Bu konu üstünde günümüzde çok yoğun çalışmalar vardır.

0 yorum :

Yorum Gönder